Una vez más, los investigadores de videojuegos descubrieron una técnica “innovadora” de phishing (suplantación de identidad) que hace un muy buen trabajo de enmascarar las intenciones de los estafadores.

Como una de las plataformas de distribución digital más grandes del mundo para videojuegos, Steam presenta una variedad de elementos UX de la comunidad, como listas de amigos y la capacidad de intercambiar elementos del juego con otros usuarios.

Si bien este fuerte enfoque en la comunidad ha ayudado a Steam a destacarse en un mercado cada vez más abarrotado, también deja a los usuarios abiertos a prácticas engañosas.

La necesidad de vigilancia en la plataforma fue nuevamente alertada durante el fin de semana, cuando un estudiante de informática de 22 años de edad con el nombre ‘Aurum’ proporcionó detalles de una nueva estafa de phishing para Steam.

Una pagina web para robar las cuentas de Steam

Según el investigador, el sitio de suplantación de identidad no solo intentó engañar a los usuarios con un certificado SSL válido, sino también una pequeña parte de JavaScript que generaría una ventana emergente que indicaba que el servidor tenía mucha carga y le pidió a la víctima que iniciara sesión con su cuenta de Steam. para el acceso al sitio.

A palabras de Aurum describe el cómo se percató de ello:

“El chat parecía sencillo, el estafador quería darme un intercambio obviamente rentable (siguieron intentando que yo los agregara a Discord por alguna razón).

Cerca del final de la discusión del “intercambio”, me pidieron que ingresara a un conveniente sitio web de precios de Steam para que pudieran tener una idea de cuánto valían mis cosas.

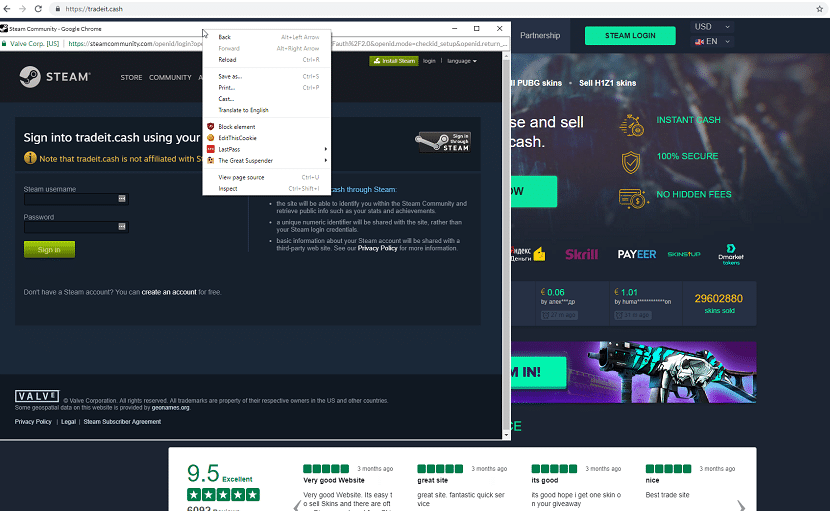

El sitio de phishing, https://tradeit.cash. El sitio web era esencialmente una copia de un sitio web legítimo de Steam, https://skins.cash.”

Aunque los estafadores crearon una ventana emergente de apariencia legítima, Aurum descubrió que no dio lugar a dos instancias de Chrome en la barra de tareas, y que era “solo una ventana dentro del sitio web de phishing”.

“Incluso habían hecho algunos botones para los elementos de la interfaz de usuario de Chrome”, dijo. “Esto se confirmó al intentar hacer clic derecho en el área de la barra de título de la ventana emergente, que abrió el menú contextual de clic derecho de una página web”.

Los hackers se tomaron el tiempo y además la “molestia” de hospedar su sitio de phishing en CloudFare e incluso optar por usar un certificado SSL de CloudFare para que sea lo más confiable posible.

El phishing comenzó con un pop-up que le pidió entrar en Steam, alegando que el sitio “de phishing” estaba sobrecargado.

Sobre el sitio web falso

El sitio de phishing de Steam utilizó una técnica de phishing picture-in-picture para simular una pantalla de inicio de sesión OpenID sin fallos.

Aurum percibió que algo no estaba bien, ya que el sitio que creía que era falso desde el principio estaba abriendo un pop-up de inicio de sesión de OpenID Steam.

Los ataques de esta naturaleza ciertamente no son nada nuevo. Una técnica similar se describe en este documento desde el año 2007.

Steam ya incluye una guía detallada dirigida a ayudar a los usuarios a mantener sus cuentas seguras.

El sitio en estos momentos ya está fuera de línea pues el registro del DNS fue retirado hace aproximadamente unas horas.

Pero un usuario obtuvo una instantánea del sitio y todo el código antes de que se eliminara, y se tomó la libertad de compartirlo en GitHub. El enlace e este.

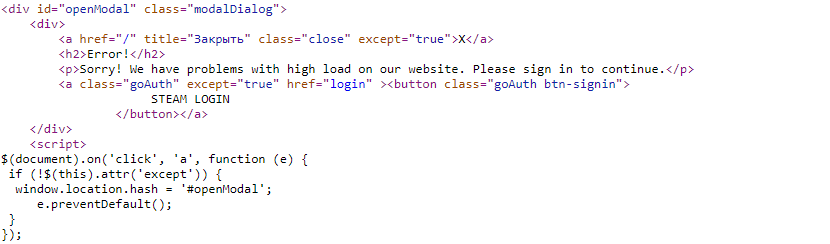

Es un código bastante simple, al final.

Los hackers copiaron el sitio comercial legítimo, así como la página de inicio de sesión de la Comunidad Steam, y luego agregaron un código JavaScript a ambos, así como a retocar el HTML un poco.

En total, se agregaron tres fragmentos de JS: el primero detecta a los depuradores (el bit que encontró el póster del blog original), el segundo abre el navegador falso y pega la página de inicio de sesión falsa dentro de un iframe, y el tercero (que se ejecuta en el iframe) recolecta las credenciales de la página de inicio de sesión de Steam copiada.

Noticia obtenida de blog.desdelinux.net