Según el informe del estudio, los hackers se infiltraron en el Jet Propulsion Laboratory (JPL), un centro de investigación y desarrollo financiado por la NASA en Pasadena, California. El informe también identifica otros incidentes de violación de datos y robo de información en las distintas misiones de la agencia.

La NASA, en los últimos 10 años, JPL ha experimentado varios incidentes notables de ciberseguridad que han comprometido segmentos significativos de su red de computadoras.

Ya que en 2011, hackers obtuvieron acceso total a 18 servidores que soportaban misiones clave de JPL y supuestamente robaron aproximadamente 87 GB de datos.

Más recientemente, en abril de 2018, JPL descubrió que una cuenta de usuario externo había sido comprometida y utilizada para robar unos 500 MB de datos de uno de sus sistemas de misión principales.

La OIG informó a través del informe que el JPL está plagado de numerosas deficiencias de control de la seguridad informática que limitan su capacidad para prevenir, detectar y mitigar los ataques dirigidos a sus sistemas y redes.

Esta debilidad en el sistema de seguridad JPL expone los diversos sistemas y datos de la NASA a varios ataques de los hackers.

JPL utiliza su base de datos de Seguridad de la Tecnología de la Información (ITSDB) para rastrear y administrar activos físicos y aplicaciones en su red.

Sin embargo, la auditoría encontró que el inventario de la base de datos era incompleto e inexacto, una situación que pone en peligro la capacidad de JPL para monitorear, informar y responder efectivamente a incidentes de seguridad.

Los administradores de sistemas no actualizan sistemáticamente el inventario al agregar nuevos dispositivos a la red.

Específicamente, se encontró que 8 de los 11 administradores de sistemas responsables de administrar los 13 sistemas de muestra de estudio mantienen una tabla de inventario separada de sus sistemas, desde la cual actualizan la información periódicamente y manualmente en la base de datos ITSDB.

Además, un administrador de sistemas declaró que no ingresaba regularmente nuevos dispositivos en la base de datos ITSDB porque la función de actualización de la base de datos a veces no funcionaba.

Luego se olvidó de ingresar la información del recurso.

Como resultado, los recursos pueden agregarse a la red sin ser identificados y verificados adecuadamente por los oficiales de seguridad.

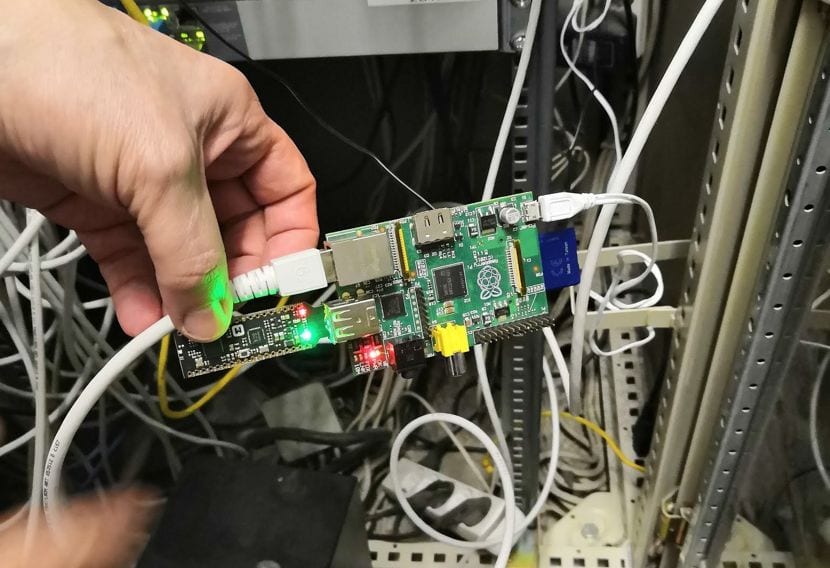

Por ejemplo, para el ataque cibernético de abril de 2018, el que permitió a los atacantes robar unos 500 MB de datos sobre las distintas misiones de la NASA en el planeta Marte explotó esta debilidad particular cuando el hacker accedió a la red JPL con una Raspberry Pi no autorizada para conectarse a la red JPL.

Los hackers utilizaron este punto de entrada para infiltrarse en la red JPL mientras hackeaban una puerta de enlace de red compartida.

Esta acción permitió a los atacantes obtener acceso a los servidores que almacenan información sobre las misiones a Marte llevadas a cabo por el laboratorio JPL de la NASA, desde donde filtraron unos 500 MB de datos.

El ciberataque del incidente de abril de 2018 aprovechó la falta de segmentación de la red JPL para moverse entre varios sistemas conectados a la pasarela, incluidas varias operaciones de la misión JPL y el DSN.

Como resultado, en mayo de 2018, los gerentes de seguridad de TI del Johnson Space Center que administran programas como el Orion All-Wheel Crew Vehicle y la Estación Espacial Internacional decidieron desconectarse temporalmente del puente para razones de seguridad.

Los funcionarios temían que los ciberataques cruzaran lateralmente el puente hacia sus sistemas de misión, lo que podría obtener acceso.

Dicho esto, la NASA no mencionó ningún nombre directamente relacionado con el ataque de abril de 2018. Sin embargo, algunos suponen que esto podría estar relacionado con las acciones del grupo de hackers chinos conocido como el nombre de Advanced Persistent Threat 10, o APT10.